Une attaque informatique « ordinaire » – Episode 4

Quatrième et dernier volet de notre série d’articles, qui décrypte une attaque informatique ordinaire, imaginaire mais inspirée de faits réels. Cette attaque vise Contoso, une société (fictive), et est menée par un groupe de pirates nommé APT999.

Jean-Philippe Klein

Senior Presales Engineer – Threat Management

Antoine Journaux

Presales Engineer on Advanced Security Solutions

Episode 4 : Exfiltration des données

APT999 vise les données de Marie Schmid, DAF de Contoso, et procède par étapes.

APT999 a maintenant le contrôle d’une machine Contoso, localisée au sein de la société, ainsi que la connaissance des informations d’authentification de Marie Schmid, DAF de la société. L’objectif est d’accéder aux données stockées sur son OneDrive for Business et de les exfiltrer.

APT999 avait remarqué qu’un second facteur était nécessaire pour accéder à Office 365 depuis l’extérieur de la société (Episode 1), mais l’accès depuis une machine Contoso, avec les bonnes informations d’authentification devrait leur permettre de récupérer l’ensemble des documents de Marie puis de les exfiltrer via un service de partage de fichier grand public.

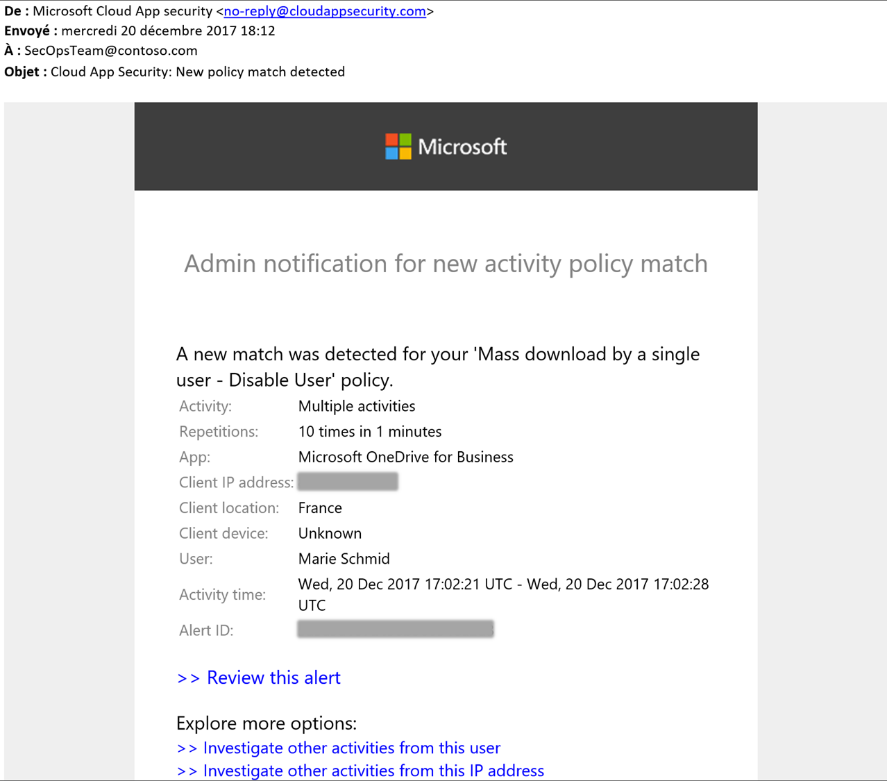

Cependant, lors du téléchargement des documents, le compte de Marie se désactive. Malgré plusieurs tentatives de reconnexion, le compte reste désactivé. Marie avait déjà été alerté par une demande de « second facteur » lors de la première étape de l’attaque informatique, mais elle n’avait pas remonté cette alerte auprès de la sécurité de Contoso. A cette étape, l’équipe SOC a reçu une nouvelle alerte provenant de Microsoft Cloud App Security – la solution de type CASB de Microsoft – concernant un téléchargement massif de documents réalisé par Marie. L’outil a automatiquement désactivé le compte de Marie et envoyé une alerte dans le SIEM de Contoso, en complément du mail d’alerte suivant :

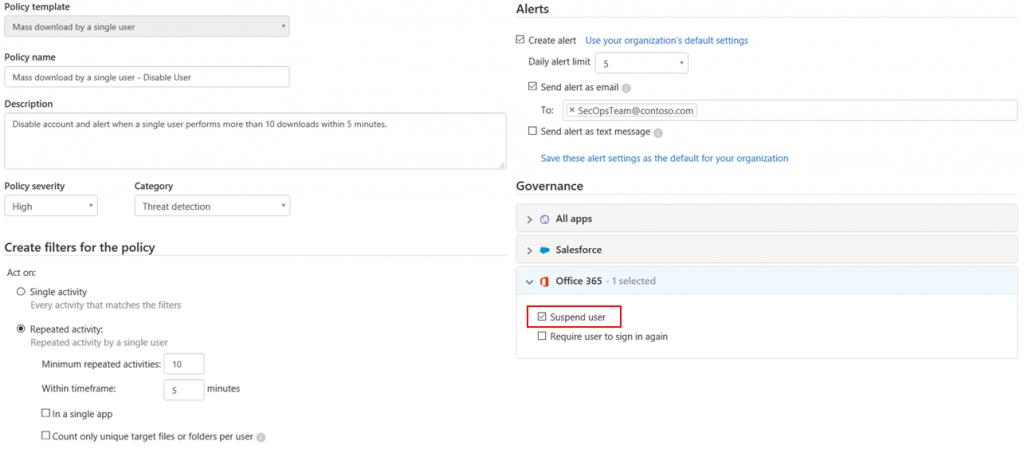

En effet, lors de la mise en place de l’outil de CASB, différentes alertes liées à des comportements anormaux ont été paramétrés, avec des actions automatiques en réaction à ces derniers, dont le téléchargement massif :

C’est donc bien cette alerte qui s’est déclenchée au moment de la collecte des données.

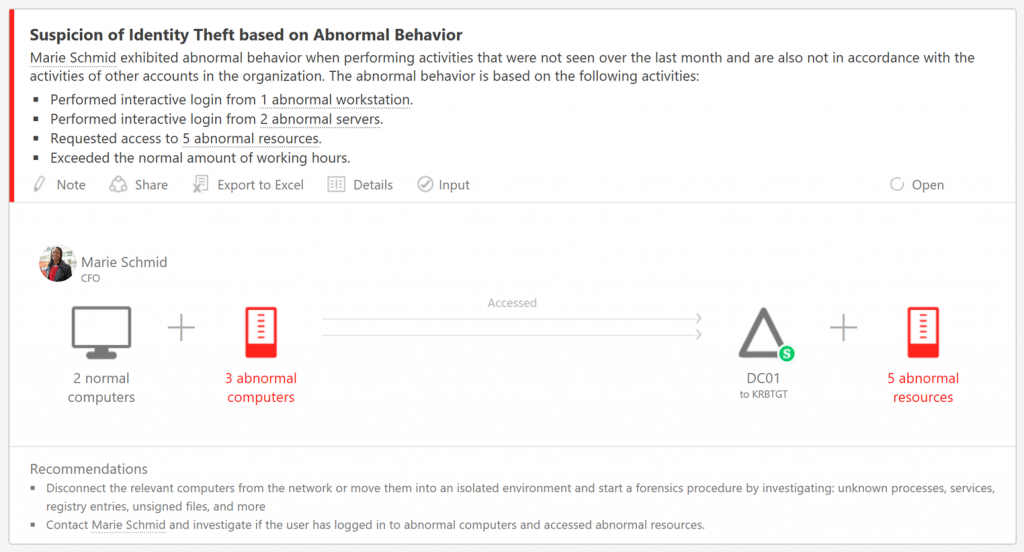

En complément, Contoso a déployé Microsoft Advanced Threat Analytics, une solution d’analyse comportementale ou UEBA (User and Entity Behavior Analytics), qui a permis d’alerter l’équipe du SOC sur un possible vol d’identité de MarieS, basé sur son comportement :

Cette alerte met clairement en évidence le vol de l’identité de Marie et son utilisation en dehors de son contexte habituel.

Lors de l’analyse « post mortem » des actions d’APT999, l’équipe du SOC identifie que certains documents ont tout de même été téléchargés avant le blocage du compte de Marie.

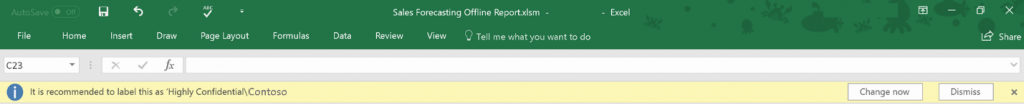

Après vérification, et en accord avec la politique de classification de Contoso, l’équipe du SOC est rassurée par le fait que Marie avait appliqué la classification des documents recommandée, « Highly confidential ». Les documents en question sont donc protégés par une politique de droits numériques, Azure RMS.

En effet, dans le cadre du projet de sécurisation de ses données, Contoso a mis en place Azure Information Protection avec des règles de classification automatiques et recommandées pour certains contenus sensibles.

L’accès aux documents protégés impose une vérification de l’identité de l’utilisateur avec de valider ses droits d’accès auprès d’Azure Information Protection. L’équipe du SOC de Contoso est en mesure de révoquer les documents volés directement sur le service cloud. Le risque est contenu : les documents, où qu’ils soient, sont désormais illisibles.

Contoso a réussi à contenir le risque et limiter les dégats. Comment ? Voici quelques points importants à garder à l’esprit :

- La sécurisation des accès aux ressources sensibles est primordiale. On peut l’assurer tout en respectant l’expérience utilisateur. On parlera alors d’accès conditionnel aux ressources.

- Vous le savez, la majorité des menaces arrivent via la messagerie, mais pas forcément de l’extérieur. Il est important d’adopter des technologies de détection d’attaques zero-day sur les outils collaboratifs (messagerie, partage de fichiers, etc.) qu’elles viennent de l’externe ou de l’interne.

- Il faut bien sûr avoir une hygiène correcte : OS/Applications/firmware à jours, gestion des privilèges administrateurs, etc.

- Et pouvoir détecter les comportements et les attaques dans l’environnement (EDR, CASB, UEBA, etc.)

Durant cette série d’articles, nous avons vu un exemple des menaces qui touchent les entreprises aujourd’hui. Une attaque informatique ordinaire, donc. Il est important de noter que Contoso avait déjà commencé a améliorer sa sécurité en adoptant une sécurité moderne, basée sur plusieurs couches et sur des technologies de détection et de réaction, en plus de ses technologies de protection.

Le problème ici est que, comme certains de nos clients, Contoso avait pensé à protéger ses utilisateurs sensibles… Mais oublié de protéger les autres utilisateurs, qui peuvent donc devenir un vecteur d’attaque interne.

Ne commettez pas la même erreur, et utilisez toutes les solutions disponibles pour sécuriser et protéger votre entreprise.

Temps de lecture : 4 minutes

Temps de lecture : 4 minutes